Il 5G è caratterizzato da una latenza ultra-bassa, che apre le porte a una nuova era di connettività istantanea e sempre attiva tra i sistemi ed un migliore utilizzo dell’energia di cui si calcola un risparmio del 90%.

Indubbiamente è un fattore abilitante per la concretizzazione di molteplici applicazioni tecnologiche, poiché questa caratteristica consente di implementare una vasta gamma di applicazioni, dispositivi e servizi che hanno l’obiettivo di rendere la vita più facile, più sana e più sicura.

Le applicazioni che trarranno vantaggio dal 5G vanno dai veicoli autonomi alla telemedicina, dall’agricoltura intelligente alle smart factory.

I dispositivi saranno collegati tramite 5G, consentendo il monitoraggio in tempo reale di tutto quanto possiamo immaginare: dalla posizione del nostro animale domestico, al controllo dei dispositivi medici da remoto.

Secondo Bruce Mehlman, co-presidente e fondatore di Internet Innovation Alliance, il 5G promette di avere un impatto di oltre $ 12 trilioni di produzione economica globale entro il 2035.

D’altro canto il mondo totalmente connesso è largamente esposto ad ogni genere di attacco informatico, da quelli che possono causare lievi danni fino a poter causare vere e proprie catastrofi.

Si prevede che decine di miliardi di dispositivi smart si collegheranno alle reti 5G e solo una minima parte ha caratteristiche di sicurezza, oltre alla password. Quindi, ogni dispositivo IoT che il 5G abilita è un potenziale punto di attacco.

Per questo lo scorso 29 gennaio il Consiglio dei Ministri ha approvato il decreto attuativo del Perimetro di sicurezza nazionale cybernetica, la misura nata per mettere in sicurezza le reti ICT nazionali in vista della realizzazione delle reti 5G, che renderà operativo il Cvcn (centro di valutazione e certificazione nazionale).

Il DPR prevede che, prima dell’avvio delle procedure dei contratti di fornitura, i soggetti inclusi nel perimetro ne diano comunicazione al CVCN e ai centri di valutazione dei Ministri degli interni e della Difesa (CV).

Segue un procedimento in tre fasi: una fase di verifiche preliminari, una fase di preparazione all’esecuzione dei test e una fase di esecuzione dei test di hardware e di software.

Le spese per le attività di valutazione svolte dal CVCN e dai CV e per i test condotti negli appositi laboratori sono a carico di chi fornisce i beni, i sistemi o i servizi ICT, destinati alle reti, ai sistemi informativi e ai servizi informatici.

Ma anche da parte degli utenti, ci sono delle buone pratiche per proteggersi.

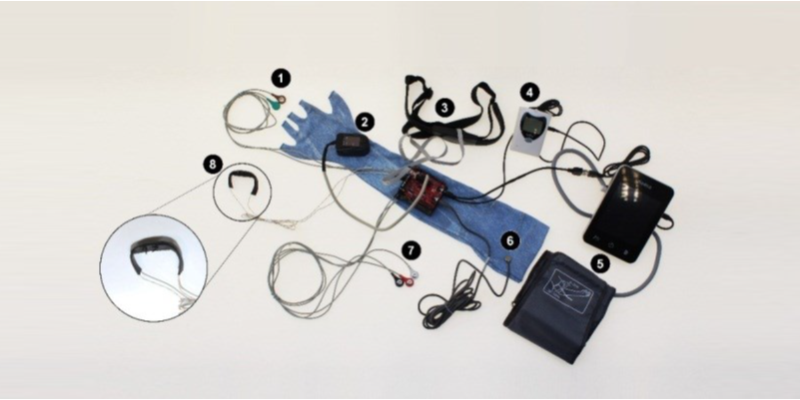

Poiché il 5G collegherà reti, smartphone, endpoint, cloud e IoT, sarà essenziale utilizzare una VPN (Virtual Private Network) che garantisce privacy, anonimato e sicurezza dei dati; possedere una threat prevention avanzata in grado di proteggere tutte le risorse connesse; le organizzazioni potranno implementare e gestire la sicurezza attraverso plugin micro-scale che controllano ogni dispositivo che si interfaccia con la rete 5G.

In ultimo, utilizzare password forti e differenziate e mantenere i dispositivi sempre aggiornati al più recente update sono buone pratiche di prevenzione degli attacchi hacker.

Vuoi approfondire il tema della Cybersecurity?

Leggi le nostre pubblicazioni: